La famille de backdoors BlackEnergy(1), qui ciblent particulièrement les systèmes SCADA, sont considérés comme étant à l’origine de cyber-attaques récentes d’entreprises ukrainiennes, spécialisées dans la distribution d’énergie et dans les médias. Après que plusieurs opérateurs d’électricité aient été ciblés – ce qui a provoqué une importante panne de courant pour quelque 80 000 foyers en décembre dernier – l’aéroport principal de Kiev aurait été, lui aussi la cible d’assaillants.

Un malware d’une perversité exemplaire

BlackEnergy a complété son arsenal de piratage avec un outil d’effacement de disque et un serveur SSH truffé de portes dérobées. Le cheval de Troie semble en effet associé à des fonctionnalités DisKill, capables de nettoyer 4000 types de fichiers différents, provoquant par là même une défaillance au démarrage. Actif depuis plusieurs années, BlackEnergy cible en particulier les systèmes de contrôle industriel. Cependant, lors des récents incidents, comme ceux d’Ukraine, son mode opératoire semble avoir évolué. Quelques changements techniques sont apparus.

Prenons l’exemple du nettoyage des fenêtres de logs d’événements pour effacer les traces. Des arguments via CLI sont acceptés, permettant ainsi de définir le moment de déclenchement de l’attaque pour détruire et supprimer des fichiers, bien que, maintenant, cela vise un nombre plutôt moindre de types de fichiers.

BlackEnergy est connu dans le monde des logiciels malveillants depuis 2008, mais c’est seulement en 2014 qu’il est arrivé sous le feu des projecteurs, après avoir compromis plusieurs systèmes de contrôle. A ses débuts, le malware était utilisé pour des attaques DDOS et des fraudes bancaires.

Obtenir des informations sur le malware

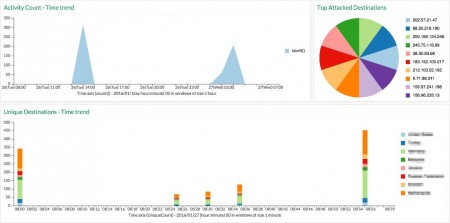

Une plateforme de SIEM comme celle de LogPoint permet de rester en alerte et met en évidence l’information sur les programmes malveillants tels que BlackEnergy. Notre tableau de bord BlackEnergy v3 mis à disposition de nos clients peut être utilisé pour analyser les éventuels incidents survenant dans et autour de l’infrastructure. De plus, la base de malware peut aussi être enrichie par une mise à jour de la liste. En outre, la fourniture de mises à jour est régulière, comme il est d’usage dans la lutte contre les malwares pour résister efficacement.

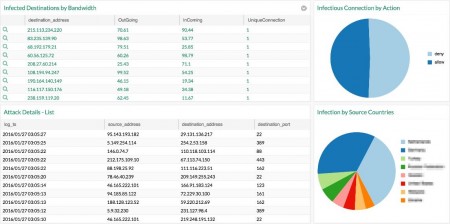

& Liste des détails de l’attaque

Outre des widgets spécifiques pour BlackEnergy, un système d’alertes et de reporting concernant le nettoyage des données d’audit et la suppression de fichiers est nécessaire. La bonne gestion des premiers incidents de départ grâce à un système d’alertes et de reporting efficace est très utile pour la mitigation des risques engendrés par BlackEnergy ou tous les logiciels malveillants de ce type.

La sécurité de l’information est une tâche toujours plus complexe, et les outils pour concevoir les cas d’usage et analyser les activités doivent être a contrario transparents et simples. Pour ce faire, des alertes et des statistiques détaillées mais concises doivent être générées, des rapports rapidement produits avec des tableaux de bord facilement configurés, donnant aux responsables sécurité des informations claires et pertinentes. Il ne faut pas seulement que l’activité malveillante ou frauduleuse soit découverte, il faut que l’on puisse immédiatement la traiter, avant que les dommages n’apparaissent.

________

(1)BlackEnergy est une menace très dynamique utilisée depuis des années par différentes organisations criminelles.

En été 2014, il a ciblé des organisations gouvernementales ukrainiennes pour voler des informations. Récemment, les cyber-attaques en Ukraine indiquent que BlackEnergy est utilisé pour des actions de destruction en plus de la compromission d’installations industrielles de contrôle et d’activités d’espionnage.

________

Frédéric Saulet, Directeur Régional Europe du Sud de LogPoint

puis

puis